Los teléfonos móviles y tablets que utilizan a diario millones de españoles son una las principales amenazas para la seguridad personal. Así lo certifica el último informe de la sección del CNI encargada de gestionar las ciberamenazas, el Centro Criptológico Nacional (CCN). En este documento los servicios de Inteligencia repasan cómo los ciberdelincuentes pueden hackear prácticamente cualquier dispositivo a través del sistema de reconocimiento facial o de los comandos de voz que utilizan los usuarios de iOS o de Android.

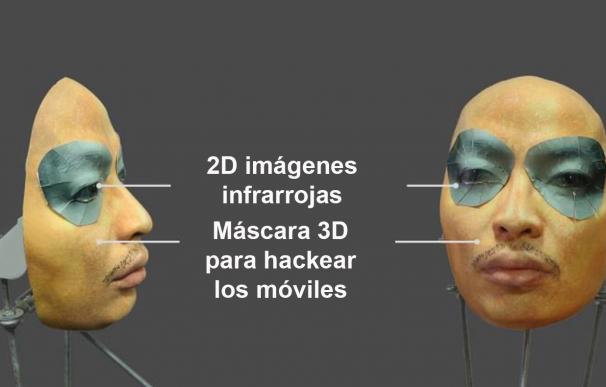

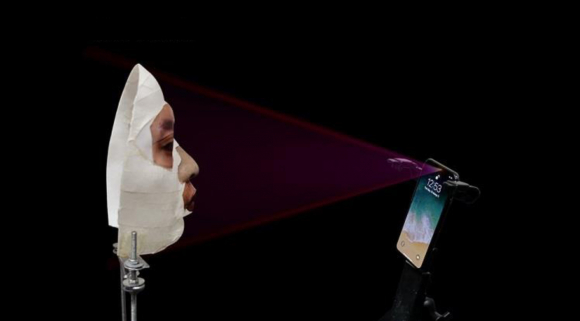

El famoso Face ID del iPhone X tiene sus riesgos. El CNI explica que a finales de 2017, solo una semana después de que comenzara a comercializarse, la empresa vietnamita Bkav consiguió dar pistas a los ciberdelincuentes y vulnerar su seguridad. Por apenas 200 dólares, la firma asiática ofrece la posibilidad de construir una máscara en 3D de la cara del usuario víctima (un gemelo artificial) para poder identificarse con éxito en el terminal. La máscara se realiza a través de una impresora 3D procesando fotografías del rostro tomadas desde diferentes ángulos. Este hackeo a través de la biometría es realmente peligroso, pues los usuarios utilizan el reconocimiento facial para pagar sus compras, entre otras funciones.

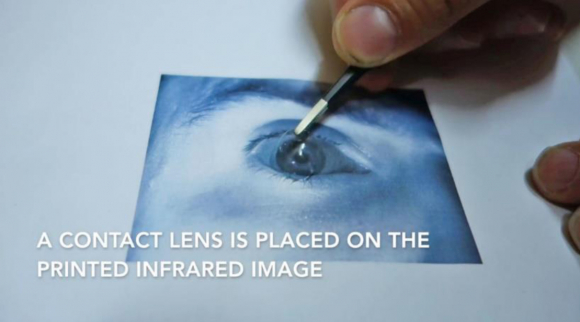

El escáner de iris del Samsung Galaxy S8 tampoco es totalmente seguro. Así, en el informe de los servicios de Inteligencia se puede leer que este sistema ya ha sido vulnerado. ¿Cómo? "Puede ser engañado con una fotografía en alta resolución del usuario, ya que solo crea un mapa bidimensional (2D) de la cara de este". Otro ataque exitoso fue el que realizaron los investigadores del CCC (Chaos Computen Club), que fueron los primeros en hackear el escáner de iris empleando una lente de contacto para replicar la curvatura del globo ocular y la fotografía de infrarrojos del usuario tomada a cinco metro de distancia empleando el modo nocturno de una cámara digital, aunque también se puede hacer con una fotografía de alta resolución obtenida de Internet.

Bkav, los mismos que lograron penetrar en los iPhone, vulneraron el escáner de iris de Samsung de una forma todavía más sencilla: con una cámara de infrarrojos imprimieron una representación del ojo y luego la cubrieron de una fina capa de pegamento transparente. El CNI llama la atención sobre el hecho de que los mecanismos biomecánicos para desbloquear los terminales móviles son más peligrosos que otros sistemas como la huella dactilar, que son más difíciles de hackear.

Para los servicios de Inteligencia el futuro de la biometría en los dispositivos móviles apunta a un lector de huella digital dactilar integrado en la propia pantalla del dispositivo, una posibilidad ya implementada en el primer prototipo de móvil de Vivo. En el medio plazo también se podrían desarrollar dispositivos seguros con un sistema de autentificación basado en propiedades de los flujos sanguíneos de los usuarios. Samsung tiene la patente de un sensor que puede medir el ritmo sanguíneo para extraer parámetros únicos, fisiológicos y morfológicos, para reconocer al usuario.

Los hackers van siempre un paso por delante y han ideado una nueva modalidad de ataques centrados en la manipulación de la tecnología a través de la voz, sin interacción física directa con los dispositivos. Según advierte el CNI, "un potencial atacante con acceso físico un dispositivo iOS puede interactuar con Siri para que el asistente virtual lea el contenido de las notificaciones ocultas, incluso con la pantalla del dispositivo móvil bloqueada". Los ciberdelincuentes también pueden evitar la pantalla de bloqueo de un iPhone manipulando la interacción del dispositivo con Siri.

Los ataques a través de código dañino más peligrosos

En el informe del CNI sobre ciberamenazas también se realiza un repaso sobre los ataques con código dañino (malware) más peligrosos de 2017 y 2018. Una de las vulnerabilidades más peligrosas es la llamada 'Cloak & Dagger', que permite tomar el control completo del terminal a través de la superposición de contenidos. Así, los atacantes pueden acceder a una captura de las pulsaciones del teclado, averiguando las contraseñas, pueden instalar apps con todos los permisos habilitados o pueden desbloquear el dispositivo. Google, por ejemplo, ya ha tomado medidas para que las nuevas versiones de Android no permitan la superposición de ventanas.

Los ciberdelincuentes también consiguen llegar a sus víctimas a través de apps no deseadas infectadas de virus. De esta forma, no solo logran estafar a los usuarios a través del método conocido como pago por descargas, sino que también emplean dispositivos ajenos para el minado de criptomonedas. Este último método ha experimentado un incremento del 70% en el último año. A ello hay que sumar los llamados troyanos bancarios que tienen como objetivo los servicios de pago de los bancos, las aplicaciones de reservas de transporte, hoteles, entradas...

Para el CNI, el principal problema para evitar estos ataques es "la extensa fragmentación de Android en el ecosistema actual". "Muchos dispositivos móviles ya no reciben las últimas actualizaciones de seguridad y, por tanto, están expuestos a vulnerabilidades", alertan desde los servicios de inteligencia. Su recomendación es instalar apps solo de fuentes de confianza, como Google Play, disponer de un código de acceso robusto al terminal, mantener el dispositivo móvil actualizado en todo momento, habilitar Verify Apps y disponer de la capacidad de localizar el móvil a través del Android Device Manager.

Hemos bloqueado los comentarios de este contenido. Sólo se mostrarán los mensajes moderados hasta ahora, pero no se podrán redactar nuevos comentarios.

Consulta los casos en los que lainformacion.com restringirá la posibilidad de dejar comentarios