Calcular el coste de un ciberataque como el que han sufrido cientos de organizaciones a nivel mundial este viernes, entre ellas Telefónica, es complejo. Servicios profesionales que se encarguen de la gestión de riesgos, abogados, pérdidas temporales o permanentes de información, tiempo de inactividad, daños de reputación... son muchos y costosos los gastos relacionados con la solución de esta crisis.

Los expertos consultados por este medio no dan cifras concretas a la hora de evaluar el coste económico de un ciberataque de esta envergadura. Solo como orientación, la compañía de seguridad informática Kaspersky Lab asegura que el presupuesto medio que se necesita para recuperarse de un fallo de seguridad "es de 490.000 euros para grandes empresas", según un informe que ha realizado con datos de 5.500 compañías en 26 países de todo el mundo.

Una cifra muy reducida para el socio director de S2 Grupo, José Rosell. “Es imposible saberlo, son muchas horas trabajando a destajo porque ha sido un ataque muy 'gordo' Solo horas hombre y oportunidades pérdidas suman mucho dinero.”, ha explicado.

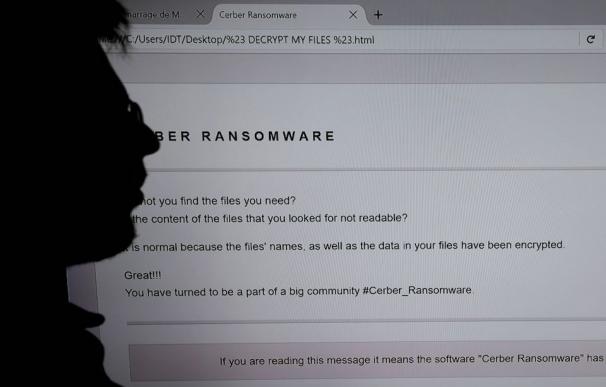

El Centro Criptológico Nacional (CCN), adscrito al Centro Nacional de Inteligencia (CNI), ha explicado que se trata de un 'malware', denominado WannaCry, que ha afectado a sistemas Windows cifrando todos sus archivos y los de las unidades de red a las que estén conectadas, e infectando al resto de sistemas Windows que haya en esa misma red.

Según Rosell, “este malware tiene la particularidad de que en determinadas condiciones se propaga solo”. Es decir, normalmente necesitas una vía de acceso, un 'email', pero el WannaCry, una vez ha infectado el sistema, se propaga solo por el resto de equipos a través de la Red, lo que se conoce como comportamiento de gusano.

Este tipo de ataques ransomware son una técnica cada vez más habitual. El número de incidentes en empresas ha aumentado en 45% solo en el primer trimestre de 2017 en relación al mismo periodo del año anterior, de 8.168 a 11.879 casos, según datos del Instituto Nacional de Ciberseguridad (INCIBE).

Pese a que las empresas medianas del Ibex “están haciendo esfuerzos muy importantes, los malos invierten mucho en i+D porque hay mucho negocio detrás”, asegura Rosell. En su opinión, los virus informáticos que están propagando a escala mundial forman parte “de una campaña que también persiguen un beneficio económico.”

Antonio Ramos, experto en seguridad informática y socio fundador de Leet Security, indica que tras un ataque, “lo más importante es recuperarte cuanto antes y responder con normalidad y transparencia, en ese caso la imagen de marca, que sufre daños, puede incluso verse reforzada”, asegura. Y sobre todo, "nunca pagar el rescate".Los planes de contingencia de las empresas

La seguridad cien por cien no existe, ni en la vida real ni en la red. Ahora bien, las grandes empresas cuenta con planes de contingencia para responder a este tipo de ataques. Javier Santos, director del área de Ciberseguridad de KPMG en España señala que existen de dos tipos: los remediativos y los preventivos.

Respecto a los primeros señala que la restitución de la información cifrada por el ransomware se puede realizar de dos maneras. Bien a partir de los bakcups de datos de que se dispongan (es vital para las organizaciones contar con un plan de Backup y Recuperación de datos probado y ágil), o bien por la disponibilidad del descifrado del virus de ransomware (esto solo es posible en aquellos casos en los que los proveedores de tecnologías de seguridad hayan podido realizar una ingeniería inversa del virus para poder neutralizarlo).

Si no se dispone de un backup actualizado y probado, el procedimiento de recuperación el riesgo de no recuperación de la información afectada por el ransomware es crítico.

Sobre los planes preventivos que se pueden aplicar una vez que se haya producido la infección y se conozca cual es el ransoware y su mecanismo de infección y propagación, indica que “se pueden configurar los sistemas de protección de la red (como los firewalls) para detectar el virus y detenerlo antes de que infecte al resto de activos de la red si esta aún no ha sido infectada este procedimiento es que nos garantizará la prevención de infección.

Asimismo, los expertos coinciden en su manual de buenas prácticas para evitar ataques: actualizar a la última versión de todos los parches de seguridad que los fabricantes publican de sistemas operativos, mantener actualizados los sistemas antivirus y los sistemas perimetrales y de análisis de la red de la organización.

Hemos bloqueado los comentarios de este contenido. Sólo se mostrarán los mensajes moderados hasta ahora, pero no se podrán redactar nuevos comentarios.

Consulta los casos en los que lainformacion.com restringirá la posibilidad de dejar comentarios